L’importanza di conservare correttamente i file di log

Che cosa sono i file di log? Da chi sono prodotti? Perché è importante conservarli correttamente? Partendo da una ordinanza del 2014 della sezione lavoro del Tribunale di Napoli, andremo a rispondere a tutte queste domande.

Secondo l’ISACA ( Information Systems Audit and Control Association) con “log” o “log file” si intendono i “Files created specifically to record various actions occurring on the system to be monitored, such as failed login attempts, full disk drives and e-mail delivery failures”.

I “log” o “log file” o “file di log” sono quindi dei file appositamente creati dai server, dai computer o più in generale da un’applicazione informatica, al fine di registrare una serie di informazioni inerenti gli eventi e le attività svolte.

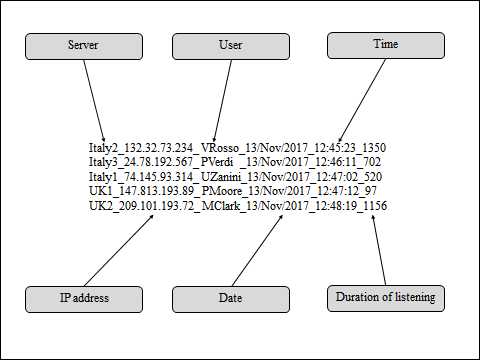

A mero titolo esemplificativo si riporta qui sotto un esempio di file di log generati dal server di un servizio che consente ai propri utenti di ascoltare musica on-line, ed in questo caso i file di log prodotti e memorizzati comprendono il nome del server a cui l’utente si è connesso, l’indirizzo IP dell’utente ed il suo cognome oltre alla prima lettera del nome, la data e l’ora in cui l’utente ha iniziato ad ascoltare la musica, ed il tempo di ascolto espresso in secondi.

Va subito rilevato che i file di log sono dei veri e propri documenti informatici così come definito dall’art.1 lettera p) del decreto legislativo 7 marzo 20015 n.82, ove riporta testualmente che il documento informatico è “il documento elettronico che contiene la rappresentazione informatica di atti, fatti o dati giuridicamente rilevanti”.

Per comprendere poi a pieno l’importanza di conservare correttamente i file di log, ritengo utile riprendere la pronuncia della sezione lavoro del Tribunale di Napoli (ordinanza del 29 aprile 2014), e che possiamo riassumere nei seguenti punti:

- il Sig. Rossi è dipendente della società Alfa Spa, e tramite il servizio Webmail fruibile con il computer aziendale, può accedere alla propria casella di posta elettronica digitando il proprio indirizzo email (e.g. nome.cognome@alfa.it) e la propria password. In sostanza quindi, per un dipendente è possibile accedere alla casella di posta elettronica di altri dipendenti, solo se in possesso della password personale del dipendente;

- il sistema Webmail, a fronte dei singoli accessi alle caselle di posta elettronica, genera sul database dei log, e quindi è possibile risalire ai vari accessi al sistema Webmail eseguiti da parte di tutti i computer dei dipendenti svolti nell’ultimo mese, e verificare quindi eventuali accessi non autorizzati di dipendenti in caselle di posta elettronica di altri dipendenti;

- attraverso la verifica dei log del sistema Webmail, l’azienda aveva individuato tre indirizzi IP (compreso quello del dipendente Rossi) che nel corso degli orari di lavoro avevano effettuato accessi non autorizzati alle caselle di posta elettronica di altri dipendenti appartenenti alle aree commerciali, logistiche ed alle risorse umane, e consultando documenti aziendali di natura altamente riservata quali ricollocazione del personale, piani di interventi retributivi, etc;

- la società Alfa Spa aveva dapprima provveduto a sospendere il dipendente Rossi dopodiché lo aveva licenziato per giustificato motivo soggettivo, ma quest’ultimo aveva impugnato il licenziamento contestando la riferibilità degli accessi alla sua persona, negando di averli mai realizzati e contestando altresì la procedura di acquisizione dei dati da parte dell’azienda e la veridicità dei file di log, con richiesta di nomina di CTU per la verifica dei dati oggetto dell’audit aziendale sui quali era stata effettuata la contestazione disciplinare ed il licenziamento;

- la società Alfa Spa, ha da sempre gestito i file log dei due server utilizzati in questo modo:

- con riguardo ai log prodotti dal DHCP server del sistema Windows Microsoft Server, questi sono stati “trasportati” al di fuori del sistema nativo, copiandoli in formato testo su un CD che è stato conservato nella cassaforte dell’azienda, e questo perché la politica aziendale di storicizzazione dei log prevedeva la memorizzazione a “ricopertura” (cioè una volta esaurito lo spazio a disposizione per la memorizzazione dei log, si procedeva appunto con la sovrascrittura dei nuovi log su quelli vecchi, ricoprendoli definitivamente);

- con riguardo ai log prodotti dal sistema di posta IBM Lotus Dominio Server, anche per loro si è provveduto a “trasportarli” al di fuori del sistema nativo, e memorizzandoli in file proprietari ( file con estensione .nsf) su CD anch’essi conservati nella cassaforte dell’azienda;

- a seguito della suddetta richiesta viene nominato un CTU, il quale nella perizia rileva almeno due importanti aspetti:

- con riguardo ai log prodotti dal DHCP server del sistema Windows Microsoft Server, considerando che i file copiati sono in formato testo, diventa consistente la possibilità di alterazione di contenuto del file, e quindi non è possibile sostenere la immodificabilità del contenuto dei file di log. In sostanza, “il sistema avrebbe dovuto produrre log firmati digitalmente e marcati temporalmente. Solo in questo caso si sarebbe potuta stabilire l’esatta identicità con il dato originale”;

- con riguardo ai log prodotti dal sistema di posta IBM Lotus Dominio Server, “la struttura del dato nella sua complessità è tale che, anche se non è possibile stabilirne la congruenza effettiva con i dati nativi, è possibile avanzare l’ipotesi di una bassa probabilità di alterazione del dato copiato.

In definitiva quindi, “tutti e due i tipi di log sono andati distrutti nei loro originali in quanto pacificamente sovrascritti, non conservati nel sistema di archiviazione. Le copie degli stessi non sono state estratte con modalità tali da garantirne, in caso di contestazione, la attendibilità e provenienza e la immodificabilità, né cristallizzati giuridicamente e processualmente in altro modo (ctu preventiva, atp, etc)”

- il Giudice, rilevato che “tutto il giudizio si basa dunque su copie giuridicamente non attendibili”, e considerato che i documenti prodotti dall’azienda sono “alterabili”, ha accolto la domanda del dipendente il quale dovrà essere reintegrato sul posto di lavoro oltre al pagamento da parte dell’azienda del risarcimento del danno e delle spese processuali.

Dal suesposto caso emerge quindi l’importanza di conservare correttamente i file di log prodotti dai server, e se Alfa Spa anziché memorizzarli in un semplice CD, li avesse per esempio versati in un sistema di conservazione conforme alla normativa in vigore in quegli anni (DMEF 23 gennaio 2004 e deliberazione CNIPA 11/2004) che già comunque prevedeva la firma digitale e la marca temporale, di certo l’esito sarebbe stato ben diverso.

Per le aziende e gli studi professionali, diventa quindi rilevante gestire e conservare correttamente i file di log dei server e dei computer, diversamente potrebbero non essere utilizzabili in contestazioni oppure da opporre all’Amministrazione finanziaria, e tralasciando casi particolari di richiesta di una consulenza tecnica preventiva (art.696 bis c.p.c.) oppure di un accertamento tecnico preventivo (art.696 c.p.c.), si suggerisce di valutare una loro conservazione digitale così come da DPCM 3 dicembre 2013 e DMEF 17 giugno 2014, che appunto richiedono l’impiego della firma digitale e della marca temporale.