Le firme elettroniche: i concetti fondamentali

Per aziende e studi professionali, la digitalizzazione dei documenti è sempre più una priorità, ed è quindi centrale adottare soluzioni in grado di generare valide firme elettroniche utili a sostituire le oramai desuete firme autografe. Oltre che con i clienti, i fornitori e le banche, le firme elettroniche sono sempre più utilizzate anche nei confronti della pubblica amministrazione, come per esempio nel caso dei modelli dichiarativi fiscali.

- La sottoscrizione

- La firma elettronica

- La firma elettronica semplice (o debole)

- La firma elettronica avanzata

- La firma digitale

- L’efficacia probatoria

- Il requisito della forma scritta

- La firma elettronica nel modello redditi persone fisiche

- La conservazione del modello redditi persone fisiche

- Una procedura adottabile per digitalizzare il modello redditi

La sottoscrizione

La scrittura, sia essa eseguita su carta che in digitale, è un mezzo che da migliaia di anni l’uomo utilizza per manifestare nel tempo il proprio pensiero. Ecco perché quando leggiamo un qualsiasi documento, la prima domanda che ci poniamo è chi è l’autore. Anticamente l’autore del documento veniva riportato nell’intestazione dello stesso, con la cosiddetta “inscriptio”, poi con il passare dei secoli questa ha assunto sempre più la forma della “subscriptio”, cioè dell’aggiunta al testo di una vera a propria dichiarazione di assunzione della paternità di ciò che è scritto. Il “subscribere” a quei tempi non era quindi una mera sottoscrizione nominale composta dal nome e cognome, quanto piuttosto “lo scrivere una dichiarazione sotto un’altra”.

Con l’avvento infine della sottoscrizione moderna, la dichiarazione è venuta meno, ed è rimasto solo il nome e il cognome dell’autore, che ha assunto negli anni il carattere della “firmatio”, cioè della “affermazione”, e da qui l’equipollenza del termine “sottoscrizione” con quello di “firma”.

Così come ben illustrato negli Studi sulla sottoscrizione scritto dal giurista Francesco Carnelutti nel 1929, la sottoscrizione, oltre a una funzione indicativa, in quanto consente di “discernere dagli altri l’autore del documento”, assolve anche a una funzione dichiarativa, dato appunto che “l’atto dello scrivere il proprio nome a piedi del documento significa, secondo la esperienza, assunzione della paternità del documento”. In realtà assolve anche a una funzione probatoria, dato che è un’evidenza in grado di comprovare l’autenticità e l’integrità del documento sottoscritto.

La firma elettronica

Con l’avvento dell’informatica e della telematica, era necessario però adottare nuove soluzioni in grado di generare, in un contesto digitale, delle firme elettroniche aventi le medesime garanzie della sottoscrizione autografa. La firma elettronica così come la conosciamo oggi, è una modalità di sottoscrizione basata su procedure informatiche che nella quasi totalità dei casi, ad esclusione delle firme grafometriche, ha perso la gestualità tipica della sottoscrizione autografa. Molte firme elettroniche vengono generate tramite un semplice click da eseguire su icone o pulsanti, come nel caso del tasto “1 click buying” di Amazon, portando a ritenere, almeno in ambito B2C, che siamo oramai in presenza di una vera e propria “crisi della sottoscrizione”.

A norma dell’art.3, primo comma, n.10, regolamento 910/2014, con firma elettronica si intende “dati in forma elettronica, acclusi oppure connessi tramite associazione logica ad altri dati elettronici e utilizzati dal firmatario per firmare”. È una definizione volutamente ampia, che ricomprende molte tipologie di firme elettroniche, e i cui requisiti sono essenzialmente tre:

- “dati in forma elettronica”, il che significa che la firma elettronica deve necessariamente essere costituita da dati che potranno essere memorizzati su server distanti migliaia di chilometri dal luogo ove si trova fisicamente il firmatario, e che dovranno essere conservati in sola modalità digitale al fine di garantirne negli anni la loro integrità e immodificabilità;

- “acclusi oppure connessi tramite associazione logica ad altri dati elettronici”, e quindi i dati che compongono la firma elettronica potranno essere incapsulati nel documento sottoscritto, oppure sarà la firma elettronica a contenere il documento, oppure tra i due potrà esserci una mera connessione o collegamento, e quindi la firma elettronica potrà risiedere su un server localizzato a Milano e il documento sottoscritto su un server localizzato a Parigi;

- “utilizzati dal firmatario per firmare”, e quindi la firma elettronica deve essere in grado di garantire le tre funzioni tipiche della sottoscrizione, e cioè la funzione indicativa, dichiarativa e probatoria. In sostanza quindi, la procedura di generazione di una qualsiasi firma elettronica dovrà essere in grado di:

- consentire di individuare l’autore della sottoscrizione;

- consentire al firmatario di attestare la paternità del documento;

- consentire di generare delle evidenze digitali da impiegare in caso di contestazione.

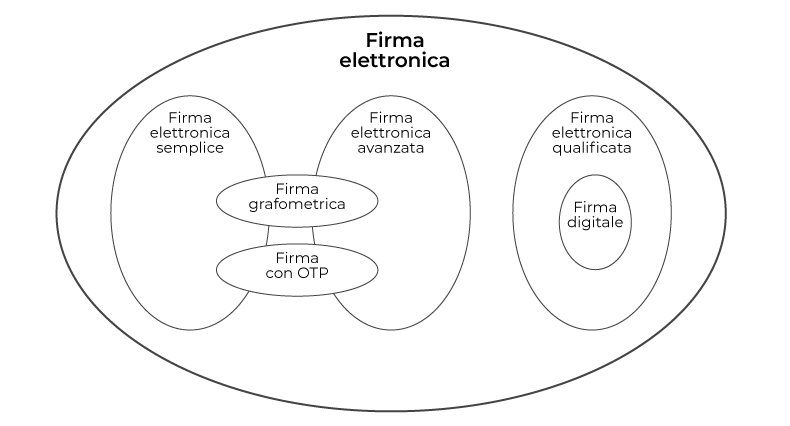

A seconda delle caratteristiche tecniche o procedurali adottate, si potranno avere almeno 5 diverse tipologie di firma elettronica: firma elettronica semplice (o debole), firma elettronica avanzata, firma elettronica qualificata, firma digitale, e firma identificata.

Ai fini della nostra analisi, non andremo a esaminare né la firma elettronica qualificata, né la firma identificata, cioè quella generata tramite l’ausilio di SPID.

La firma elettronica semplice (o debole)

Come già rilevato, con firma elettronica si intende “dati in forma elettronica, acclusi oppure connessi tramite associazione logica ad altri dati elettronici e utilizzati dal firmatario per firmare”. Rientrano nella tipologia di firma elettronica semplice molte delle tante soluzioni di firma elettronica presenti sul mercato, quali per esempio:

- la firma grafometrica generata tramite tablet

- la firma elettronica generata tramite OTP (One Time Password)

- la firma elettronica generata tramite accesso a un sistema con username e password

- il tasto negoziale virtuale, come per esempio il tasto “1 click buying” di Amazon.

La firma elettronica semplice è certamente la più diffusa, e questo è dovuto principalmente al fatto che non deve soggiacere ai vincoli previsti per la firma elettronica avanzata elencati all’art. 57 del DPCM 22 febbraio 2013, tra cui l’obbligo di identificare in modo certo l’utente tramite un valido documento di riconoscimento (es. carta d’identità), informarlo in merito agli esatti termini e condizioni relative all’uso del servizio, rendere note le caratteristiche del sistema e delle tecnologie utilizzate, dotarsi di una copertura assicurativa per la responsabilità civile per un ammontare non inferiore ad euro cinquecentomila, etc.

La firma elettronica avanzata

Così come la firma elettronica semplice, anche la firma elettronica avanzata è un processo, e molte di loro rientrano in due grandi tipologie di firme:

- la firma grafometrica generata tramite tablet

- la firma elettronica generata tramite OTP.

A secondo quindi del processo adottato, la firma grafometrica e la firma elettronica tramite OTP potranno rientrare nell’ambito di una firma elettronica semplice oppure di una firma elettronica avanzata. In quest’ultimo caso, così come disciplinato dall’art. 56, DPCM 22 febbraio 2013, dovrà garantire:

- “a) l’identificazione del firmatario del documento;

- b) la connessione univoca della firma al firmatario;

- c) il controllo esclusivo del firmatario del sistema di generazione della firma, ivi inclusi i dati biometrici eventualmente utilizzati per la generazione della firma medesima;

- d) la possibilità di verificare che il documento informatico sottoscritto non abbia subito modifiche dopo l’apposizione della firma;

- e) la possibilità per il firmatario di ottenere evidenza di quanto sottoscritto;

- f) l’individuazione del soggetto di cui all’art. 55, comma 2, lettera a);

- g) l’assenza di qualunque elemento nell’oggetto della sottoscrizione atto a modificarne gli atti, fatti o dati nello stesso rappresentati;

- h) la connessione univoca della firma al documento sottoscritto”.

Da aggiungere poi, che a norma dell’art. 57, primo comma, DPCM 22 febbraio 2013, per avere una valida firma elettronica avanzata, è necessario:

- “a) identificare in modo certo l’utente tramite un valido documento di riconoscimento, informarlo in merito agli esatti termini e condizioni relative all’uso del servizio, compresa ogni eventuale limitazione dell’uso, subordinare l’attivazione del servizio alla sottoscrizione di una dichiarazione di accettazione delle condizioni del servizio da parte dell’utente;

- b) conservare per almeno venti anni copia del documento di riconoscimento e la dichiarazione contenente i termini e condizioni relative all’uso del servizio;

- c) fornire liberamente e gratuitamente copia della dichiarazione e le informazioni di cui al punto precedente su richiesta del firmatario;

- d) rendere note le modalità con cui effettuare la richiesta di cui al punto precedente, pubblicandole anche sul proprio sito internet;

- e) rendere note le caratteristiche del sistema realizzato atte a garantire quanto prescritto dall’art. 56, comma 1;

- f) specificare le caratteristiche delle tecnologie utilizzate e come queste consentono di ottemperare a quanto prescritto;

- g) pubblicare le caratteristiche di cui ai due punti precedenti (lettere e) ed f) sul proprio sito internet;

- h) assicurare, ove possibile, la disponibilità di un servizio di revoca del consenso all’utilizzo della soluzione di firma elettronica avanzata e un servizio di assistenza”.

In aggiunta, è necessario dotarsi di una copertura assicurativa per la responsabilità civile rilasciata da una società di assicurazione abilitata ad esercitare nel campo dei rischi industriali per un ammontare non inferiore ad euro cinquecentomila.

Tutti questi vincoli hanno portato le organizzazioni a impiegare la firma elettronica avanzata solo in taluni specifici settori, come per esempio quello bancario oppure assicurativo, mentre nell’ambito degli studi professionali oppure delle aziende, sono molto più diffuse le firme elettroniche semplici oppure quelle digitali.

La firma digitale

Possiamo definire la firma digitale come la “regina” delle firme elettroniche, e questo perché la sua generazione non avviene tramite un processo ove vi potrebbero essere errori che ne potrebbero compromettere l’efficacia probatoria, in quanto è l’output di due algoritmi che lavorano in sequenza e che di certo non commettono errori.

La firma digitale è infatti l’unica firma elettronica per cui il legislatore è intervenuto a definire i connotati tecnologici, stabilendo appunto che è “un particolare tipo di firma qualificata basata su un sistema di chiavi crittografiche, una pubblica e una privata, correlate tra loro, che consente al titolare di firma elettronica tramite la chiave privata e a un soggetto terzo tramite la chiave pubblica, rispettivamente, di rendere manifesta e di verificare la provenienza e l’integrità di un documento informatico o di un insieme di documenti informatici” (art.1, lettera s), decreto legislativo 7 marzo 2005 n.82).

Diversamente quindi dalle altre firme elettroniche, non vi possono essere errori nella generazione della firma digitale, ad esclusione naturalmente della circostanza che il dispositivo di firma venga utilizzato non dal legittimo titolare ma un terzo soggetto non autorizzato. In tale circostanza, che comunque non è un errore imputabile agli algoritmi, dato che vi è una presunzione di utilizzo del dispositivo di firma da parte del titolare, sarà questo a produrre le prove utili per esempio a dimostrare lo smarrimento o la sottrazione del dispositivo di firma.

Per la generazione della firma digitale, oltre ad impiegare dispositivi di firma quali smart-card oppure token-USB, è possibile utilizzare anche dei veri e propri server, denominati HSM (Hardware Security Module), in grado di generare migliaia di firme digitali al secondo e gestire decine e decine di firmatari localizzati in luoghi diversi rispetto a dove si trova la macchina HSM. In questi casi siamo in presenza di una cosiddetta firma digitale remota, dove il dispositivo sicuro di firma HSM è gestito direttamente dalla Certification Authority, mentre la procedura di generazione della firma deve “garantire il controllo esclusivo delle chiavi private da parte dei titolari delle stesse” tramite per esempio l’attivazione del processo di firma con la digitazione di un codice OTP ricevuto via SMS o generato da un apposito token. Qualora invece vi sia l’esigenza di includere la firma digitale in un processo automatizzato, come nel caso di un processo di generazione, firma e trasmissione a SDI delle fatture elettroniche di vendita, è possibile impiegare la firma digitale automatica, caratterizzata dal fatto che non è previsto un “presidio puntuale e continuo” da parte del firmatario durante la fase di firma. Tale modalità di generazione della firma digitale, in questi ultimi anni eseguita pressoché tramite l’ausilio di HSM, a norma dell’art.5, secondo comma, DPCM 22 febbraio 2013 deve prevedere l’indicazione nel certificato qualificato che si tratta di una firma digitale automatica, e per questa sua caratteristica viene impiegata essenzialmente per garantire l’autenticità e l’integrità del file a cui è apposta, e non quale strumento vero e proprio di sottoscrizione elettronica. Il processo di sottoscrizione elettronica infatti, così come avviene anche per la sottoscrizione autografa, deve consentire al firmatario di poter visualizzare, leggere e rileggere il documento prima di sottoscriverlo, in conformità a quanto richiesto dall’art. 35, secondo comma, decreto legislativo 7 marzo 2005 n.82 ove prevede che “I documenti informatici devono essere presentati al titolare di firma elettronica, prima dell’apposizione della firma, chiaramente e senza ambiguità, e si deve richiedere conferma della volontà di generare la firma secondo quanto previsto dalle Linee guida”.

L’efficacia probatoria

A norma dell’art. 20, comma 1-bis, decreto legislativo del 7 marzo 2005 n.82 (d’ora in poi CAD), “Il documento informatico soddisfa il requisito della forma scritta e ha l’efficacia prevista dall’articolo 2702 del Codice civile quando vi è apposta una firma digitale, altro tipo di firma elettronica qualificata o una firma elettronica avanzata o, comunque, è formato, previa identificazione informatica del suo autore, attraverso un processo avente i requisiti fissati dall’AgID ai sensi dell’articolo 71 con modalità tali da garantire la sicurezza, integrità e immodificabilità del documento e, in maniera manifesta e inequivoca, la sua riconducibilità all’autore. In tutti gli altri casi, l’idoneità del documento informatico a soddisfare il requisito della forma scritta e il suo valore probatorio sono liberamente valutabili in giudizio, in relazione alle caratteristiche di sicurezza, integrità e immodificabilità. La data e l’ora di formazione del documento informatico sono opponibili ai terzi se apposte in conformità alle Linee guida”.

Nella sostanza quindi, solo impiegando una firma digitale, una firma elettronica qualificata oppure una firma elettronica avanzata, l’efficacia probatoria è la medesima della firma autografa, mentre in caso di impiego di una firma elettronica semplice, il valore probatorio è liberamente valutabile in giudizio, in relazione alle caratteristichedi “sicurezza, integrità e immodificabilità”. Tali requisiti si riferiscono sia al documento informatico sottoscritto, che alla firma elettronica semplice, e potranno riguardare anche aspetti, quali per esempio i file di log in caso di impiego di una firma con OTP, oppure il tablet impiegato in caso di firma grafometrica.

È quindi da suggerire, prima di adottare una soluzione di

firma elettronica, di esaminare con attenzione la documentazione rilasciata dal

fornitore per capirne le caratteristiche tecniche, e qualora non siano chiare, chiedere

ulteriori approfondimenti.

Il requisito della forma scritta

Il requisito della forma è un aspetto centrale per la validità di alcuni documenti, e infatti vi sono contratti che devono essere redatti per iscritto pena la loro nullità (forma scritta ad substantiam), come quelli elencati nell’art. 1350 del C.c., altri invece ove la forma non influisce sulla validità del negozio ma è un mezzo per provarne la validità (ad probationem), quale per esempio la transazione che a norma dell’art. 1967 C.c deve essere provata per iscritto.

Qualora il contratto sia redatto in modalità informatica, è necessario prestare particolare attenzione a tale aspetto, dato che in base alla firma elettronica adottata, il contratto potrà o meno soddisfare il requisito della forma scritta.

È necessario quindi coordinare l’art. 20, comma 1-bis del

CAD, ove rileva che solo la firma digitale, la firma elettronica qualificata e la firma elettronica avanzata

soddisfano il requisito della forma scritta, con l’art. 21, comma 2-bis del medesimo decreto, ove riporta che mentre le

scritture private di cui all’articolo 1350 C.c., primo comma, numeri da 1 a 12,

devono essere sottoscritte, a pena di nullità, con firma elettronica

qualificata o con firma digitale, quelle di cui al numero 13) possono essere

sottoscritte con firma elettronica avanzata, qualificata o digitale. Ciò

significa che mentre i contratti quali per esempio quelli che trasferiscono la

proprietà di beni immobili, oppure i contratti di locazione dei medesimi beni di

durata superiore a nove anni, devono essere sottoscritti con la firma digitale

o qualificata, quelli inerenti la determinazione del tasso di interesse ex art.

1284 C.c. possono essere sottoscritti anche con firma elettronica avanzata.

La firma elettronica nel modello redditi persone fisiche

Con riguardo alla sottoscrizione delle dichiarazioni dei contribuenti, va subito rilevato che:

- a norma dell’art.8, comma 3, DPR 600/73, “La dichiarazione deve essere sottoscritta, a pena di nullità, dal contribuente o da chi ne ha la rappresentanza legale o negoziale. La nullità è sanata se il contribuente provvede alla sottoscrizione entro trenta giorni dal ricevimento dell’invito da parte dell’ufficio delle entrate territorialmente competente”;

- a norma dell’art.3, comma 9, DPR 322/98, “I contribuenti e i sostituti di imposta che presentano la dichiarazione in via telematica, direttamente o tramite i soggetti di cui ai commi 2-bis e 3, conservano, per il periodo previsto dall’articolo 43 del decreto del Presidente della Repubblica 29 settembre 1973, n. 600, la dichiarazione debitamente sottoscritta e redatta su modello conforme a quello approvato con il provvedimento di cui all’articolo 1, comma 1, nonché i documenti rilasciati dal soggetto incaricato di predisporre la dichiarazione. L’Amministrazione finanziaria può chiedere l’esibizione della dichiarazione e dei suddetti documenti”.

Se quindi il modello redditi è nella forma di documento informatico, la sottoscrizione che il contribuente potrà adottare, non dovendo soddisfare il requisito della forma scritta, potrà essere una firma elettronica diversa dalla firma digitale oppure dalla firma elettronica qualificata. Quello infatti che la normativa richiede, è che la dichiarazione sia “debitamente sottoscritta” a pena di nullità dal contribuente, ove con il termine sottoscrizione si intende una firma elettronica in grado di soddisfare le tre funzioni tipiche della sottoscrizione: quella indicativa, dichiarativa e probatoria.

Con la risposta a interpello n.518 del 12 dicembre 2019, l’Agenzia delle Entrate era intervenuta a rilevare che “Qualora il contribuente, invece, intenda conservare la dichiarazione esclusivamente in formato digitale, trattandosi di documento fiscalmente rilevante, la sua formazione e conservazione sono disciplinate dal combinato disposto degli articoli 2 del decreto ministeriale 17 giugno 2014, e 20, comma 1-bis, del C.A.D., secondo cui i prescritti requisiti di sicurezza, integrità e immodificabilità del documento devono essere garantiti dalla firma digitale o da un altro tipo di firma elettronica qualificata o una firma elettronica avanzata, apposta dal contribuente medesimo.”

Veniva in sostanza rilevato

che qualora si intenda gestire il modello redditi del contribuente in formato

digitale, la sottoscrizione dovrà avvenire con firma digitale, firma

elettronica qualificata oppure firma elettronica avanzata.

La conservazione del modello redditi persone fisiche

In tema di conservazione del modello redditi, a norma del comma 9, art.3, DPR 322/98, il contribuente deve conservare, “per il periodo previsto dall’articolo 43 del DPR 600/73”, in modalità cartacea o digitale, la dichiarazione debitamente sottoscritta e redatta su modello conforme a quello ministeriale, nonché i documenti rilasciati dal soggetto incaricato di predisporre la dichiarazione, rilevando che l’Amministrazione finanziaria può sempre chiedere l’esibizione della dichiarazione e dei suddetti documenti.

Qualora il contribuente intenda conservare in modalità digitale l’originale del modello redditi, la firma elettronica che dovrà impiegare dovrà essere una firma digitale, una firma elettronica qualificata oppure una firma elettronica avanzata, mentre se intende conservarlo in modalità cartacea dovrà stamparlo su carta e sottoscriverlo con firma autografa, oppure, così come indicato nella risposta interpello n.518 del 12 dicembre 2019, “conservata anche in modalità elettronica senza applicare le regole specifiche del C.A.D., ma deve essere esibita esclusivamente su supporto analogico con sottoscrizione autografa.” Alla medesima soluzione perviene anche la circolare 6/E del 25 gennaio 2002, ove si riporta che in alternativa alla conservazione delle dichiarazioni cartacee, è ammissibile “tenere memoria delle dichiarazioni presentate su supporti informatici. In tal caso è fatto obbligo al contribuente di riprodurre la dichiarazione su modello cartaceo qualora l’Amministrazione finanziaria, in sede di controllo, ne faccia richiesta.”

Una procedura adottabile per digitalizzare il modello redditi

Si riporta qui sotto una procedura adottabile per digitalizzare l’intero processo di generazione, sottoscrizione e conservazione digitale del modello redditi:

- L’intermediario alla trasmissione (lo studio professionale) mette a disposizione della clientela una piattaforma cloud al fine di condividere e sottoscrivere i modelli redditi, con accesso alla piattaforma tramite username e password;

- L’intermediario informa la clientela sulle funzionalità della piattaforma e sugli obblighi di sottoscrizione e conservazione dell’originale del modello redditi da eseguirsi ad opera del contribuente;

- Redazione dei modelli redditi da parte dell’intermediario e trasmissione degli stessi all’Agenzia delle Entrate, e successiva ricezione della comunicazione dell’Agenzia delle Entrate di ricezione della dichiarazione;

- Generazione della dichiarazione su modello conforme a quello ministeriale, con apposizione della firma digitale dell’intermediario nell’apposito riquadro e messa a disposizione del contribuente;

- La sottoscrizione apposta dall’intermediario sul modello redditi, dovrebbe prevedere la sottoscrizione del riquadro “Impegno alla presentazione telematica”, e qualora previsto, dei riquadri “Visto di conformità” e “Certificazione tributaria”;

- Entro 30 giorni dal termine ultimo di trasmissione telematica, messa a disposizione dei contribuenti del modello redditi, riportante la firma digitale dell’intermediario, oltre che la copia della comunicazione dell’Agenzia delle Entrate di ricezione della dichiarazione;

- Il contribuente viene avvertito della messa a disposizione tramite opportuno alert, accede tramite username e password alla piattaforma, visualizza il modello redditi, dopodiché provvede a sottoscriverlo tramite una firma elettronica avanzata generata con OTP;

- La sottoscrizione apposta dal contribuente, deve prevedere la sottoscrizione del riquadro “Firma della dichiarazione”, dato che “è un elemento essenziale del modello”, dopodiché dovrebbe prevedere anche la sottoscrizione dei restanti riquadri, quali la scelta della destinazione dell’8 per mille, del 5 per mille e del 2 per mille, rilevando che le suddette sottoscrizioni potranno essere eseguite tramite firma digitale oppure firma elettronica avanzata con OTP;

- Generazione di un duplicato informatico del modello redditi, che così come previsto dall’art. 23-bis del CAD ha il “medesimo valore giuridico, ad ogni effetto di legge, del documento informatico da cui sono tratti”;

- Conservazione digitale a norma del duplicato informatico per l’intermediario, oltre che dell’originale per il contribuente del modello redditi, qualora lo abbia sottoscritto con firma digitale oppure firma elettronica avanzata con OTP, diversamente, il contribuente provvederà a stamparlo su carta, sottoscriverlo con una firma autografa e conservarlo in modalità analogica.